認識 TCP/IP:

由 網路基礎 裡頭我們可以知道目前的網路連線協定以 TCP/IP 為主要的架構,而其中相當重要的則是 TCP 封包,詳細的 TCP 封包請再回到網路基礎篇去看個仔細,我們這裡再來簡單的複習一下:

- 主機的 IP 可以想成是地址;

- 而主機啟動的 port 可以想成是窗口或樓層;

- 至於在兩個 IP 之間傳送資料的 TCP 封包則可以被想成是包裹。

好了,既然 TCP 是個包裹,那麼想當然爾,真正的資料是在包裹裡面的 Messages/Data ,但是由於要將包裹傳送到正確的地點去,所以就有個表頭 (Header) ,亦即在包裹不是都需要有填寫資料的那一面嗎?在這一面上面必須要填寫正確的來源與目的之地址以及該地址的樓層,才能夠正確的將這個包裹傳送到正確的地方!當然囉,由於可能會收到回信,所以自然那個包裹上面,寄信的地址與樓層也需要填寫正確囉!^_^。所以呢,您可以簡單的將 TCP 封包想成有兩個主要的部分,一個是放置資料的 Messages/Data ,另一個則是表頭( Header )資料填寫區,在這個 Header 區域中,有相當多的資料,您可以回到網路基礎去瞧一瞧 TCP 封包的完整格式,我們這裡將 TCP 封包的 Header 簡化成為來源與目的之 IP 及傳送的 port !所以基本的 TCP 封包可以由下圖來表示囉:

由上圖我們可以清楚的發現到,您的主機能不能接收這個 TCP 封包,就需要合乎 TCP 封包的 IP 與 port 的規定囉!

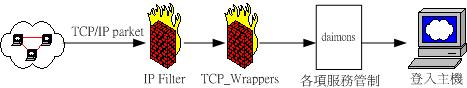

簡易 TCP 封包進入主機之流程:

好了,現在我們知道主機收不收的到資料跟 TCP 上面的表頭資料( Header )是有關係的!那麼假如有個 TCP 封包要進入到您的主機時,他會經過哪些步驟呢?基本上會有底下這些手續的啦:

圖一、TCP 封包進入本機要通過的管制步驟

- 首先, TCP 封包會先經過所謂的封包過濾機制 ( IP Filtering 或稱為 NetFilter ),這是 Linux 提供的第一層保護。IP Filter 可以將 TCP 封包進行分析,並依據您所訂定的過濾規則來將該封包進行處理。舉例來說,我們知道 TCP 封包的表頭有 Port 與 IP 的資訊,假如您知道有個駭客網站,因為惡名昭彰所以您不想要允許該網站的任何資料進入到主機的話,可以透過設定 IP Filter 的機制,命令 IP Filter 只要分析到 TCP 封包是來自該駭客網站的 IP 時,就將該 TCP 封包丟棄 (Drop) !這也是 Linux 本機的最外部的防火牆囉。任何 TCP 封包要能進入到本機,就得先經過 IP Filter 這一關,如果能夠通過您所設定的機制之後,TCP 封包就會進入到下一關;

- 通過 IP Filter 之後,TCP 封包會開始接受 Super daemons 及 TCP_Wrappers 的檢驗,那個是什麼呢?呵呵!說穿了就是 /etc/hosts.allow 與 /etc/hosts.deny 的設定檔功能囉。這個功能也是針對 TCP 的 Header 進行再次的分析,同樣您可以設定一些機制來抵制某些 IP 或 Port ,好讓來源端的封包被丟棄或通過檢驗;

- 經過了上兩道基本的防火設施之後,再接下來則是每一項服務的個別設定功能!舉例來說,如果是以 FTP 連線的話,那麼在 ftp 的設定檔案當中,可能會經由 PAM 模組( 未來在網路安全當中會提及)來抵擋特殊的 users ,當然也會以特別的設定來抵擋某些 TCP 封包!另外,以 WWW 伺服器的設定來看,在 WWW 的設定檔 httpd.conf 裡頭也有類似的 deny 功能呦!不過要注意的是,當 TCP 到達這個步驟時,其實已經算是進入到本機的服務範圍內了,所以,要小心您的套件是否有漏洞啊!

- 假使上面的幾道火牆都通過了,那麼才能進入主機來登入!此時,一經登入就會被系統記錄在『登錄檔』當中,藉以瞭解主機的歷史歷程!

注意一下,上面的步驟是 Linux 預設具有的防備功能,當然您還可以在 IP Filter 之前外加硬體防火牆設備!不過,在這裡我們主要以 Linux 系統本身具有的功能來進行說明喔!好了,那麼如何利用 Linux 所提供的這些功能來防備我們的主機呢?您可以嘗試這樣做:

- 封包過濾( IP Filter ):

- Super daemons 與 TCP_Wrappers:

- 服務過濾:

- 登入主機:

- 登錄檔記錄:

封包過濾是 Linux 提供的第一道防火牆呦!但是不同的核心版本會有不一樣的封包過濾機制!以 2.2.xx 為核心的 Linux 主要以 ipchains 作為過濾機制,至於目前新版的 2.4.xx 則以 iptables 為機制!OK!既然我們的新版 Linux 為 kernel 2.4.xx ,所以自然以 iptables 來進行 IP 抵擋的工作啦!那麼由於 TCP 封包裡頭有 IP 及 port 嘛!所以要抵擋來源 IP 或者是自身的 port ,嘿嘿!自然就很容易來進行啦!您目前只要曉得, iptables 可以經由 TCP 的封包 Header 資料來進行分析的工作,並設定『特殊動作』,例如:符合我們 iptables 的設定規則,就讓他可以經過防火牆,若是該 TCP 封包在我們的不歡迎 IP 的行列,那就將他丟棄,他就沒有辦法進入 Linux 主機啦!

目前新推出的 Linux 所使用的 super daemons 是以 xinet 為主,至於抵擋封包的工作則可以讓 TCP_Wrappers 來進行!Wrappers 是包裹的意思,那麼 TCP_Wrappers 自然就是要對 TCP 這個包裹進行解析的工具啦!嘿嘿!沒錯,他可以再次的分析 TCP 的封包啊!利用每個服務的特色,來將 TCP 封包抵擋,這個 TCP_Wrappers 主要以『 服務 , services』為主的抵擋方針,例如 FTP, Telnet, SSH 都可以經由他來進行 IP 分析的動作呦!

每個服務還有特別的自訂的防火機制,例如 Apache 這個 WWW 的套件裡頭,就含有『 deny from IP 』來抵擋某些不受歡迎的 IP 機制,而 ssh 也可以在設定檔裡頭決定是否要開放 root 的登入權限!FTP 當然也可以制定一些規則來擋掉不受歡迎的 IP 啦!不過,到這一步時,該封包已經進入主機的服務之內囉,是經由服務來關閉該 IP 的連線的呦!而由於某些服務天生就有些小漏洞,呵呵, Cracker 相當的容易利用這些漏洞來進行破壞的行為!由於該封包已經進入主機了,萬一服務真的有漏洞,那可就慘了......所以,雖然我們可以利用每個伺服器軟體來設定抵擋的功能,但是如果該伺服器軟體本身就有漏洞的話,那麼這一步就會行不通囉!

上面提到的大多是在某些服務裡頭來取用我們主機系統的資源,那麼如果該封包是想要直接登入我們的主機呢( login )?這個時候就需要取得我們主機的『帳號與密碼, ID & PasswdWord』的權限啦!如果通過 ID & pass word 的驗證之後,就可以進入我們的主機啦!最常見的就是 SSH 或者是 telnet 以及 FTP 等軟體了,這些軟體在 Client 端的封包資料經過上面數道手續而進入後,再來就會要求 client 端的使用者輸入帳號與密碼,藉以分析對方的身份來開放權限給 Client 的使用者登入。所以啦,在這個手續裡面,最重要的就是密碼啦!如果您的密碼設定的太簡單,或者是為了方便您的使用者,而讓他們可以將密碼設定的相當的簡易,例如密碼設定為 123 之類的,那麼您的系統的密碼就很容易被猜出來!很危險吶!

『為了防止世界的破壞.....』喔!不!那個是皮卡丘的裡頭壞人的台詞....這裡要談的是,『為了防止主機的破壞....可愛又迷人的角色...』那就是 登錄檔 啦!為了記錄歷史歷程,以方便管理者在未來的錯誤查詢與入侵偵測,良好的分析登錄檔的習慣是一定要建立的,尤其是 /var/log/messages 與 /var/log/secure 這些個檔案!雖然各大主要 Linux distribution 大多有推出適合他們自己的登錄檔分析套件,例如 Red hat 的 logwatch ,不過畢竟該套件並不見得適合所有的 distributions ,所以 VBird 嘗試自己寫了一個 logfile.sh 的 shell script,目前在 Red Hat, Mandrake, 及 Openlinux 都可以進行登錄檔的分析呢!您可以在底下的網址下載該程式:http://linux.vbird.org/download/index.php#logfile

好了,底下我們來談一談幾個常見的 Cracker 攻擊手法。